כיצד להגדיר Network Security Group

במדריך הקודם הוסבר מה זה Network Security Group וההסבר היה תאורתי.

במדריך זה אציג צעד אחר צעד כיצד להגדיר אובייקט Network Security Group (NSG), כיצד לראות את חוקי ברירת המחדל שנוצרים יחד עם ה-NSG וכיצד ליצור חוקים בתוך ה-NSG, חוקים משלכם.

חבל על הדיבורים, כנסו לפוסט.

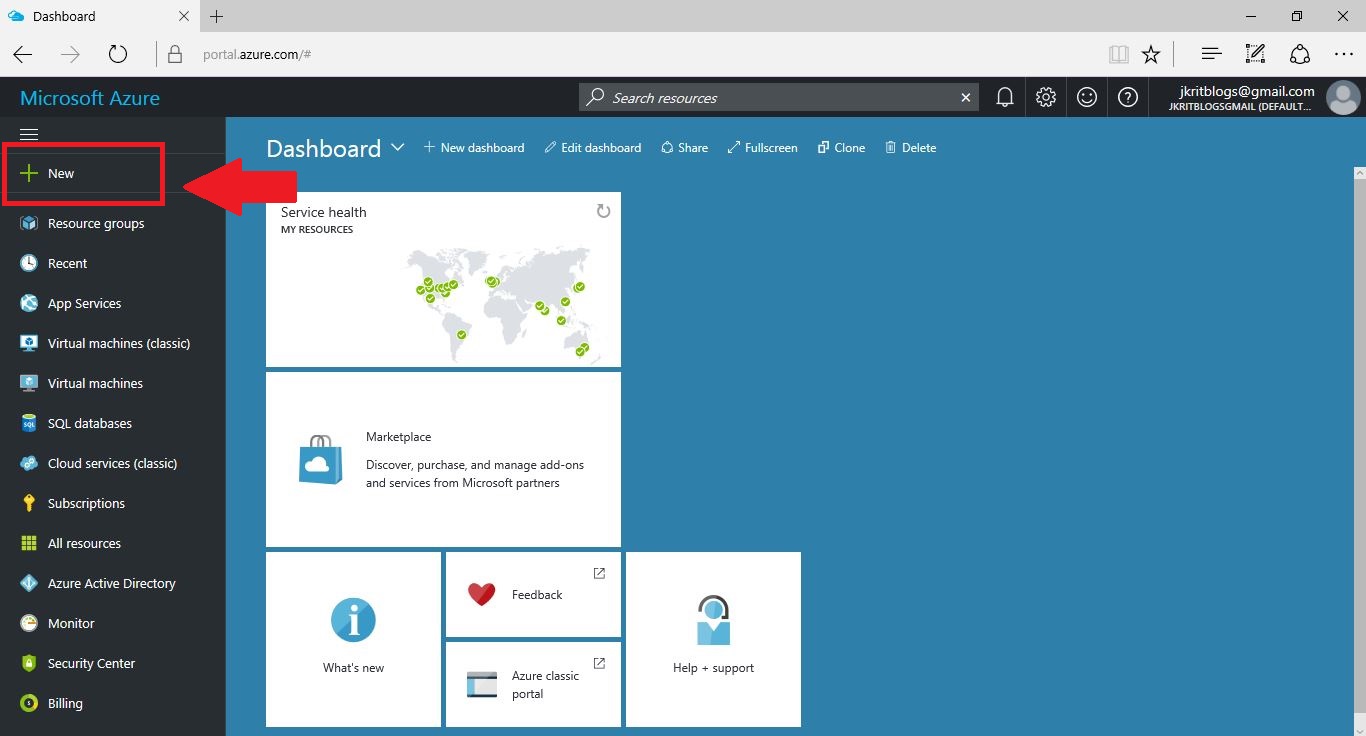

1. התחברו לפורטל החדש https://portal.azure.com באמצעות פרטי ההתחברות שלכם (כיצד ליצור חשבון Microsoft)

2. בתפריט בצד שמאל לחצו על New

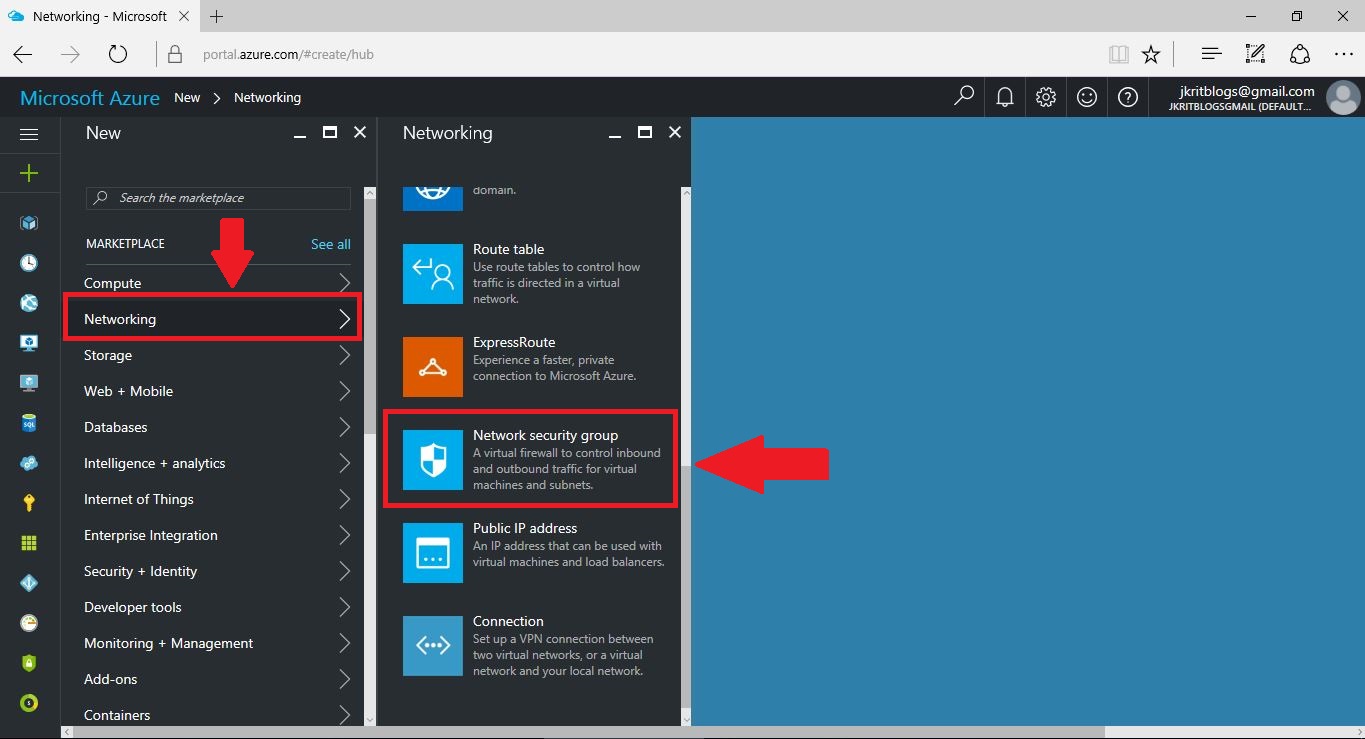

3. בתפריט שנפתח בחרו בקטגוריית שירותי ה-Networking ושם בחרו בשירות של Network Security Group (NSG)

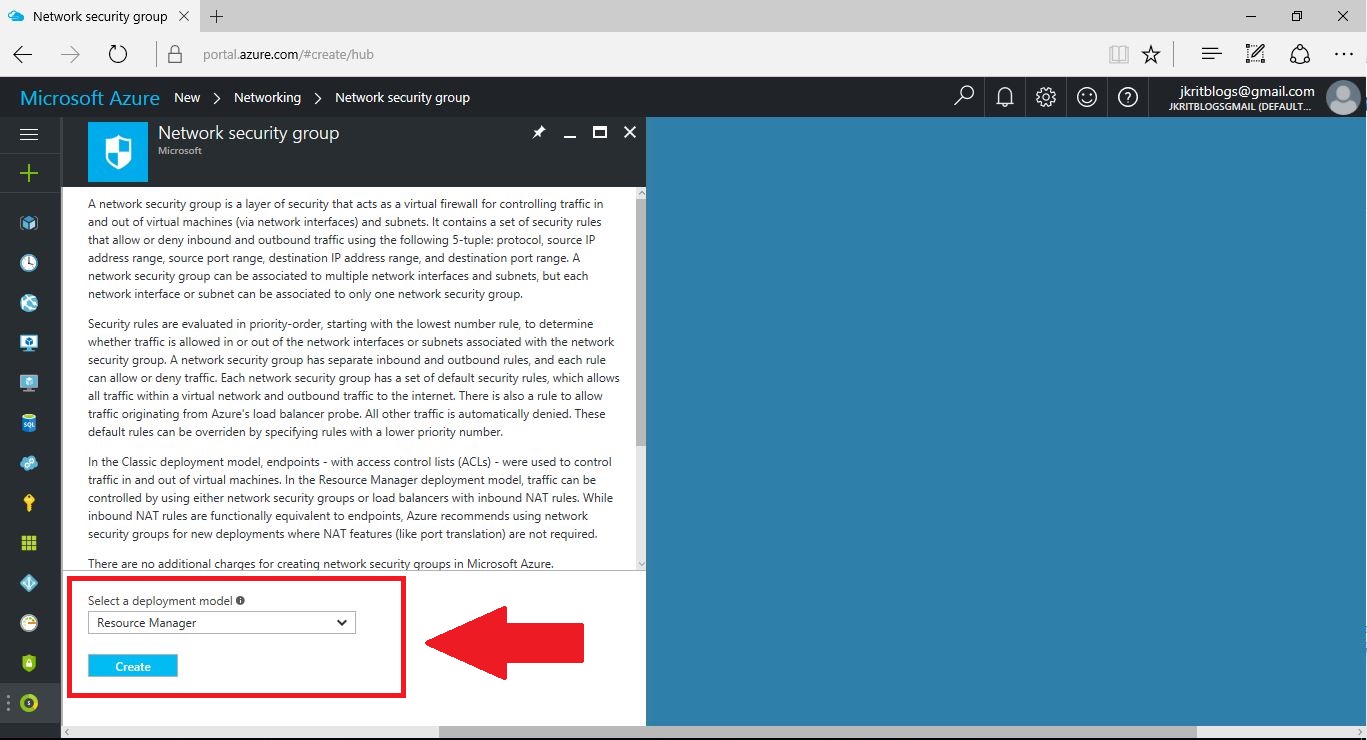

4. בחרו את סוג ה-Deployment (Classic או ARM) ולחצו על Create.

לצורך הדוגמא בחרתי Azure Resource Manager (ARM).

כפי שציינתי בעבר (מי שלא קרא מוזמן לקרוא כאן) אם אין לכם משאבים ב-Classic Deployment שמאלצים אתכם להמשיך להשתמש בשיטה זו הגדירו את המשאב החדש ב-ARM זו צריכה להיות שיטת ברירת המחדל. ומעבר לזה ההמלצה היא אם יש לכם משאבים ב- Classic Deployment העבירו אותם ל-ARM.

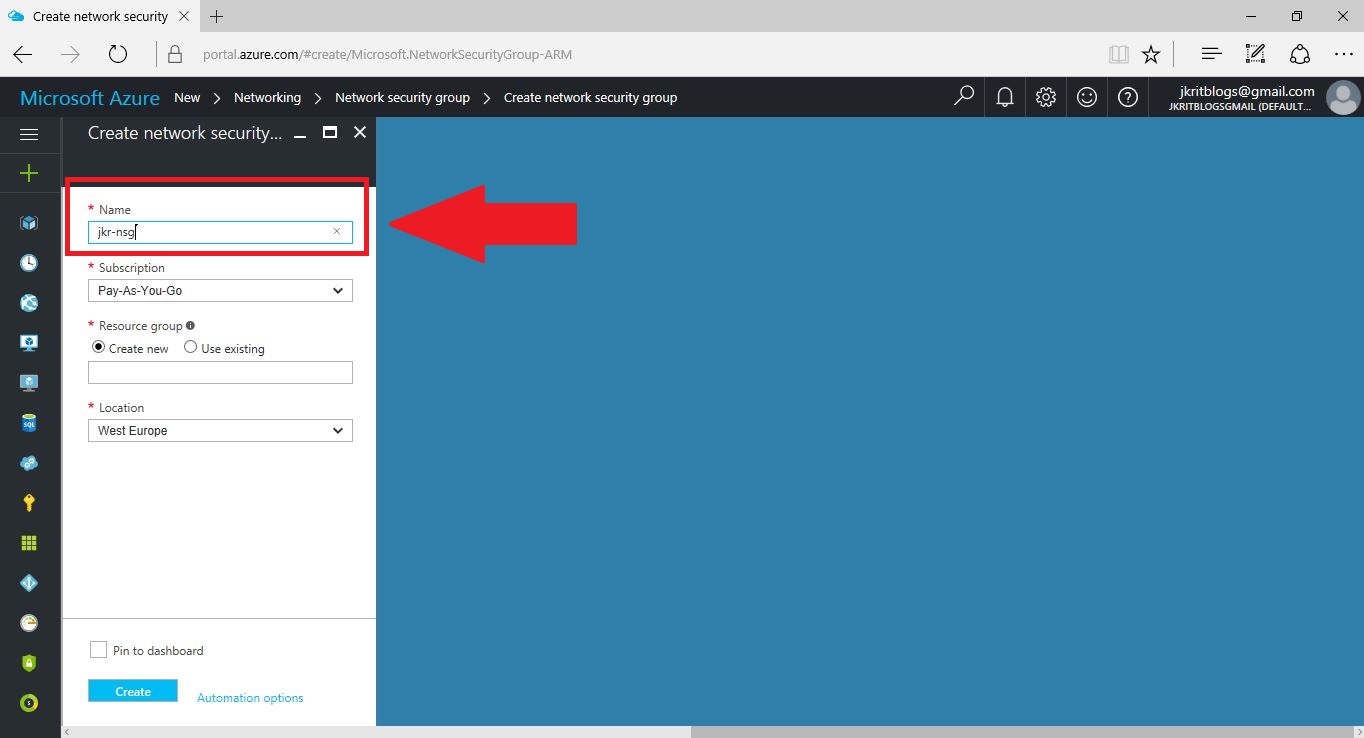

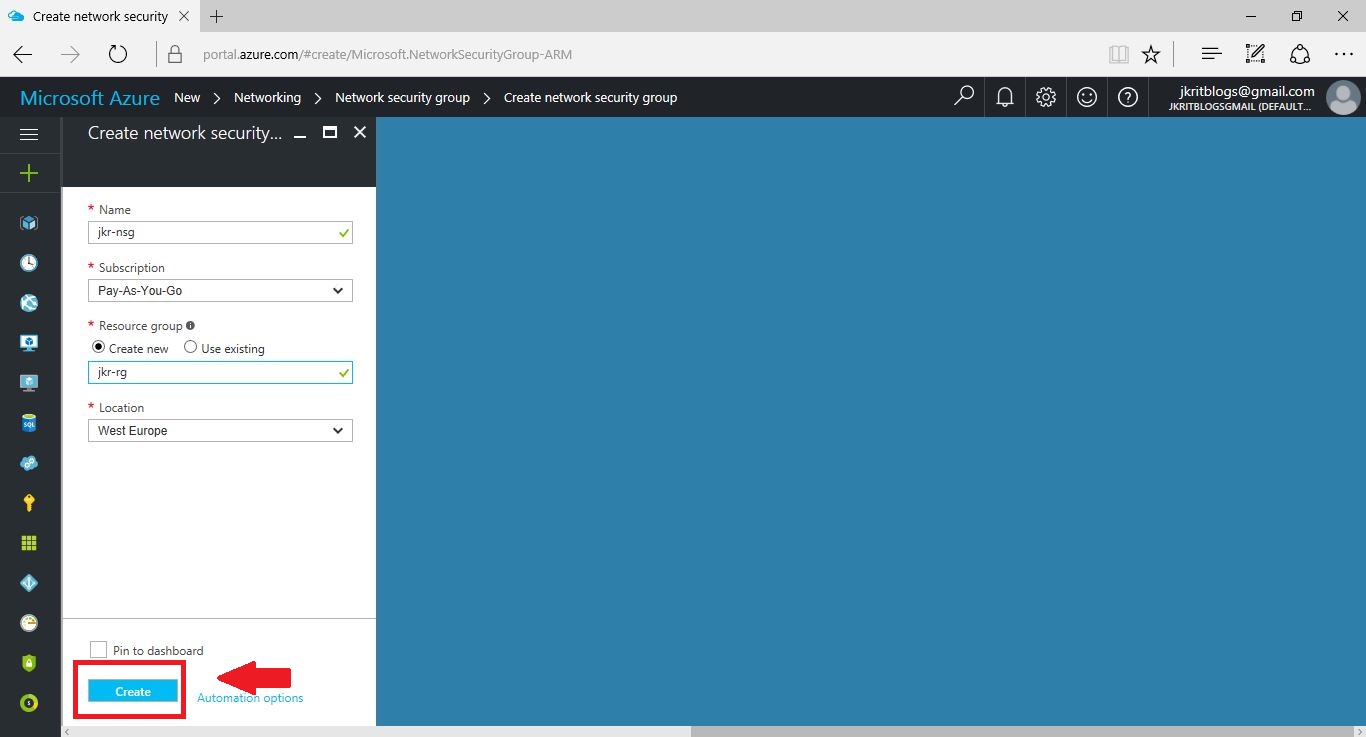

5. קבעו שם לאובייקט ה-NSG שאתם יוצרים

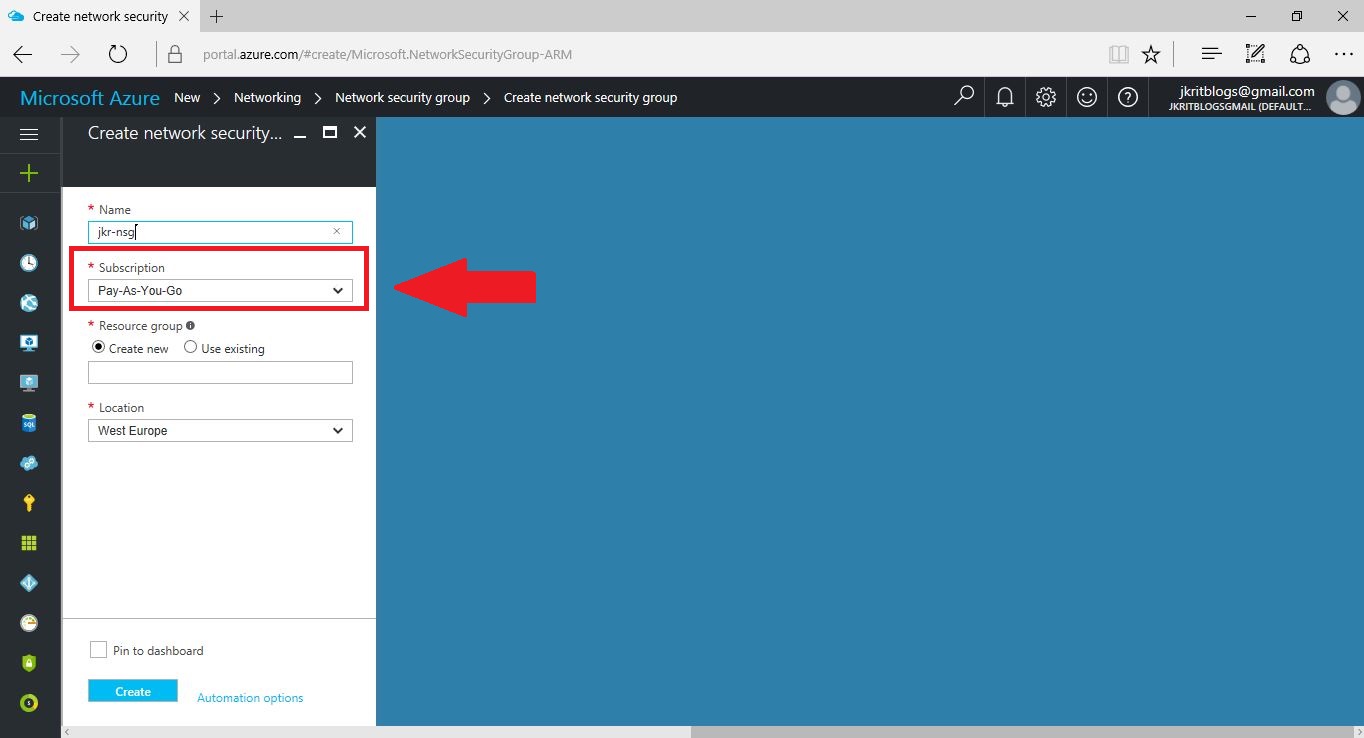

6. בחרו את ה-Subscription תחתיו אתם מעוניינים ליצור את אובייקט ה-NSG

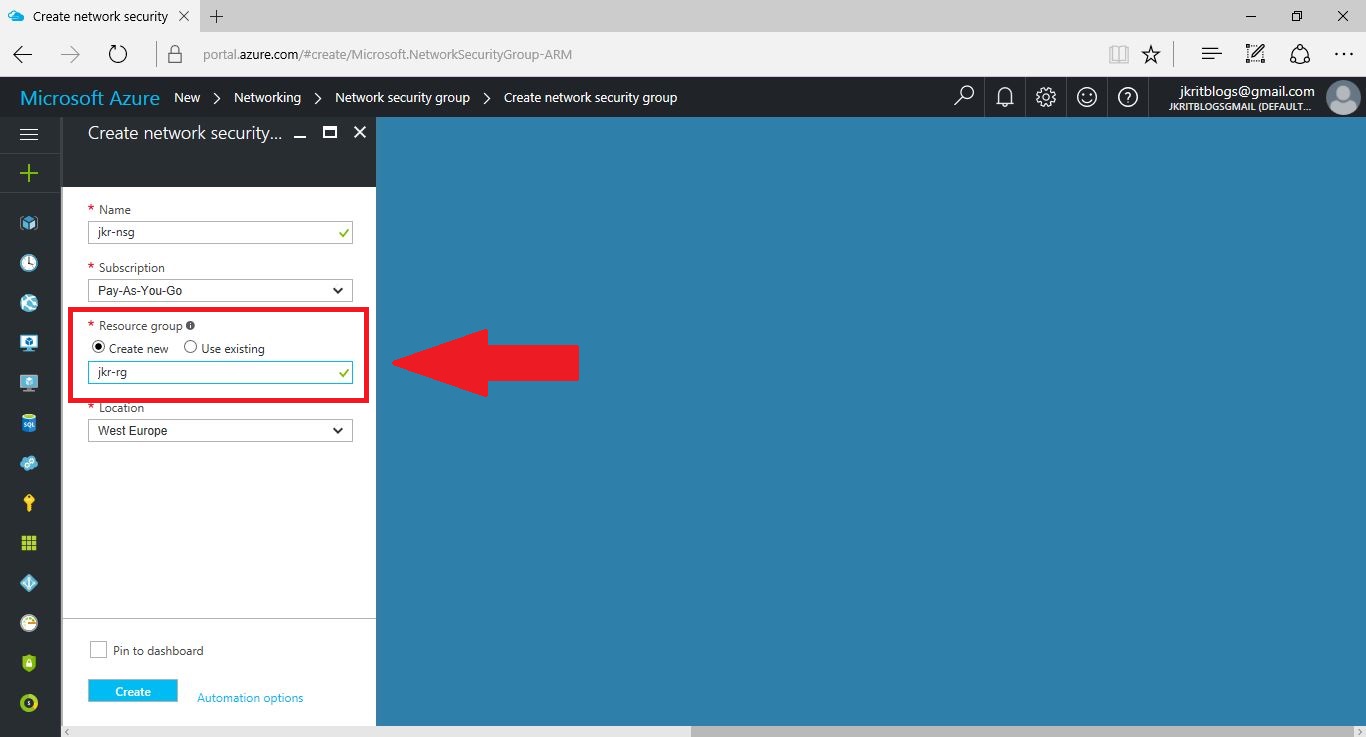

7. בחרו תחת איזה Resource Group ליצור את אובייקט ה-NSG

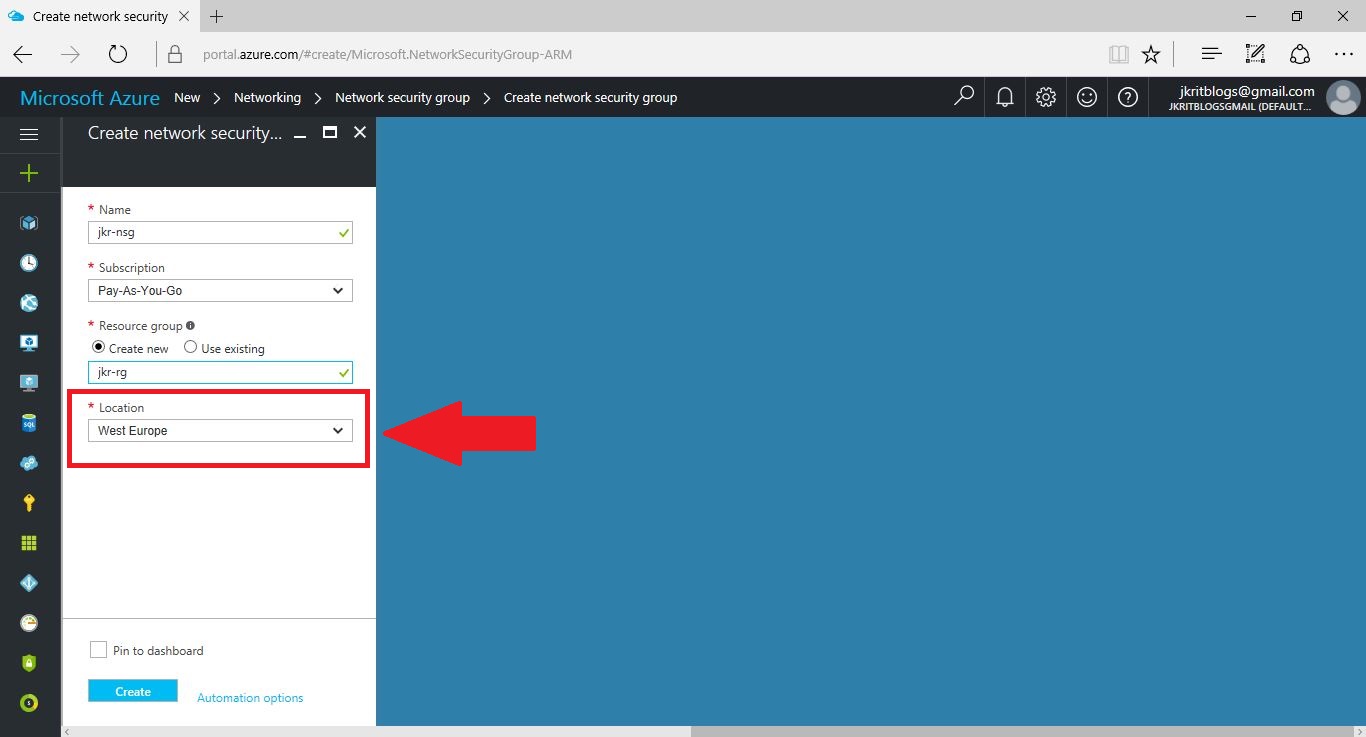

8. בחרו באיזה Region ליצור את אובייקט ה-NSG.

זכרו! תהיה באפשרותכם להחיל את אובייקט ה-NSG רק על NIC\SUBNET\VM באותו ה-Region בו יצרתם את אובייקט ה-NSG ולכן צרו אותו ב-Region בו נמצא המשאב/אובייקט עליו אתם מעוניינים להכיל את אובייקט ה-NSG שאתם יוצרים.

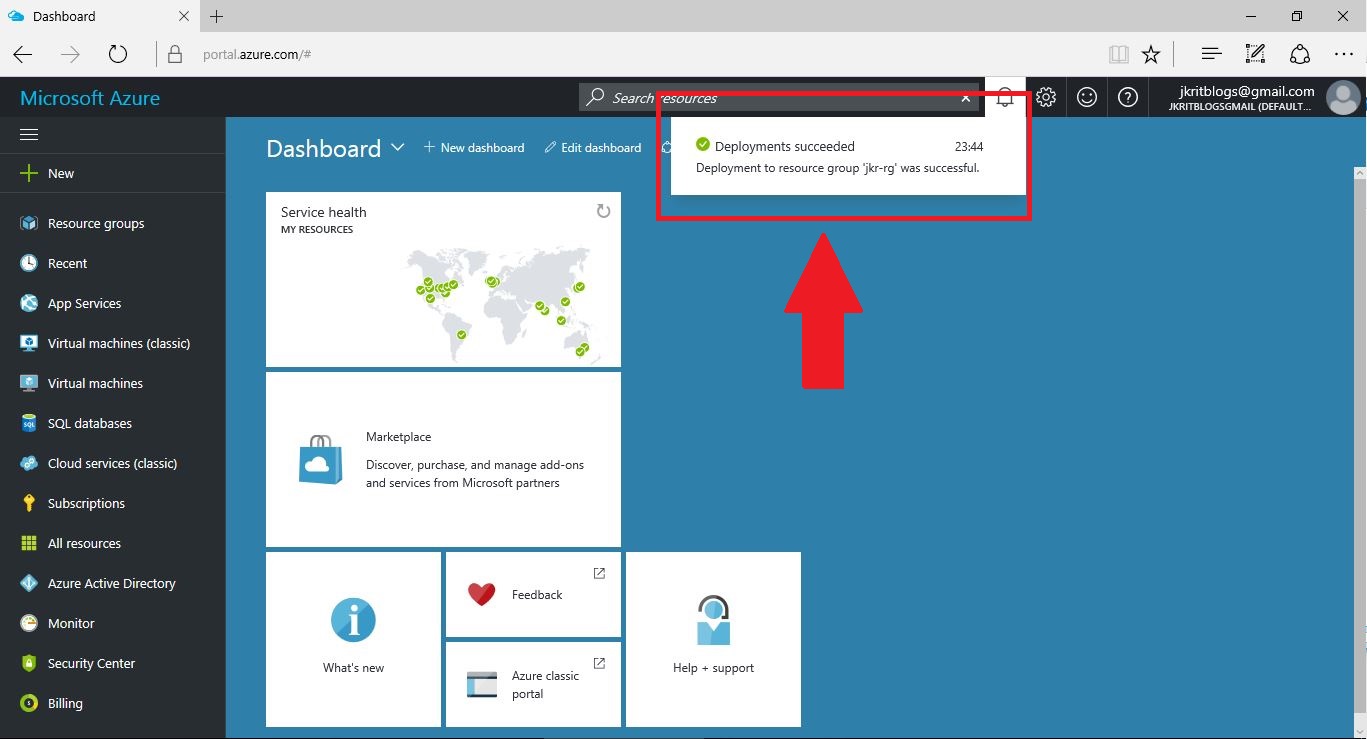

9. כעת לחצו על Create והמתינו עד לקבלת הודעה שיצירת האובייקט הושלמה

ברכותיי, יש לכם אובייקט NSG.

אבל מה תעשו עם אובייקט NSG ללא חוקים בתוך האובייקט ?!

לכן, אני מיד אציג לכם שלב אחר שלב כיצד ליצור חוקים בתוך אובייקט ה-NSG שיצרתם.

אבל רגע לפני כן, כדאי שתדעו, שכשיוצרים אובייקט NSG הוא מגיע עם מס' חוקים בודדים כברירת מחדל אז זה לא כ"כ נכון להגיד שהוא לא מכיל חוקים.

חוקי ברירת המחדל מוסתרים וכעת אציג כיצד לראות אותם ולאחר מכן גם כיצד ליצור חוקים משלכם בתוך ה-NSG.

כיצד להציג חוקים מוסתרים / חוקי ברירת מחדל בתוך NSG

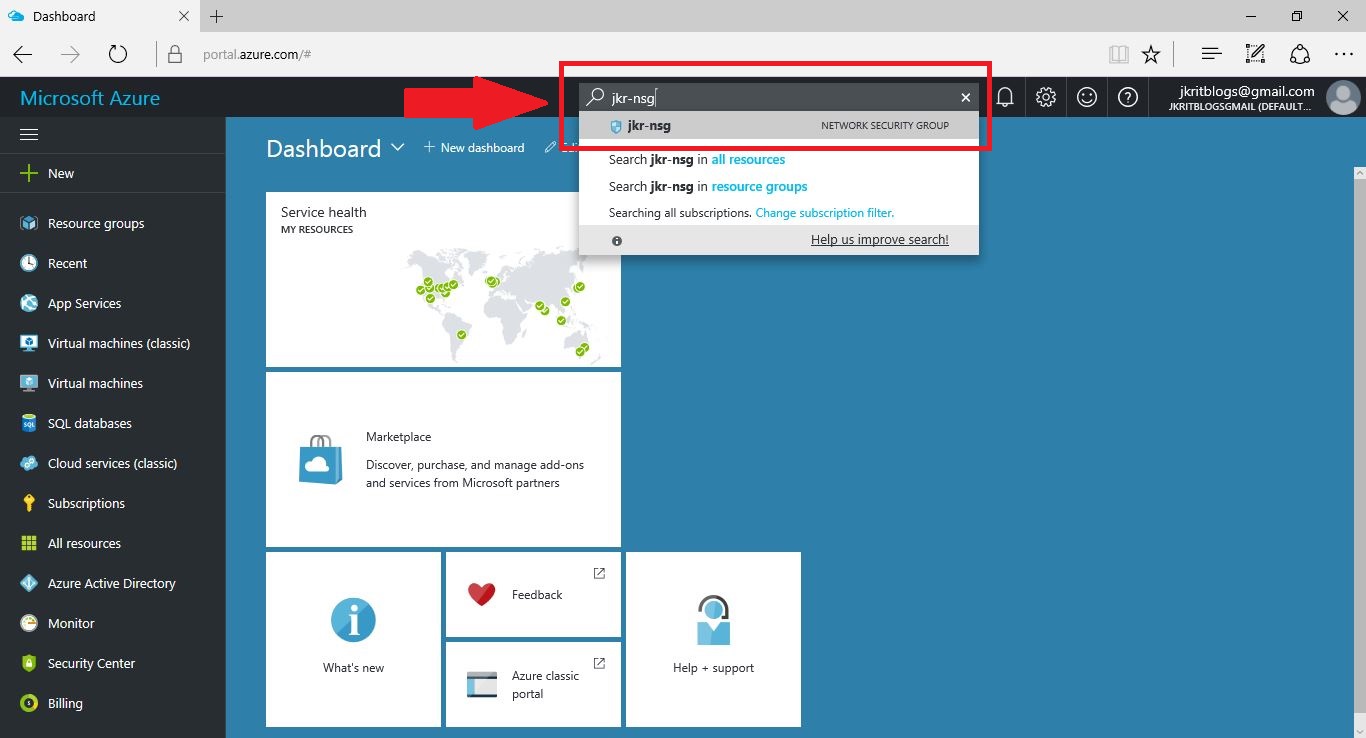

1. בחלונית החיפוש בחלק העליון של הפורטל כתבו את השם של אובייקט ה-NSG שיצרתם (השם אותו קבעתם לאובייקט בסעיף 5 בחלק הראשון של המדריך) ולחצו על שם האובייקט שנמצא בתוצאות החיפוש על מנת להיכנס אליו.

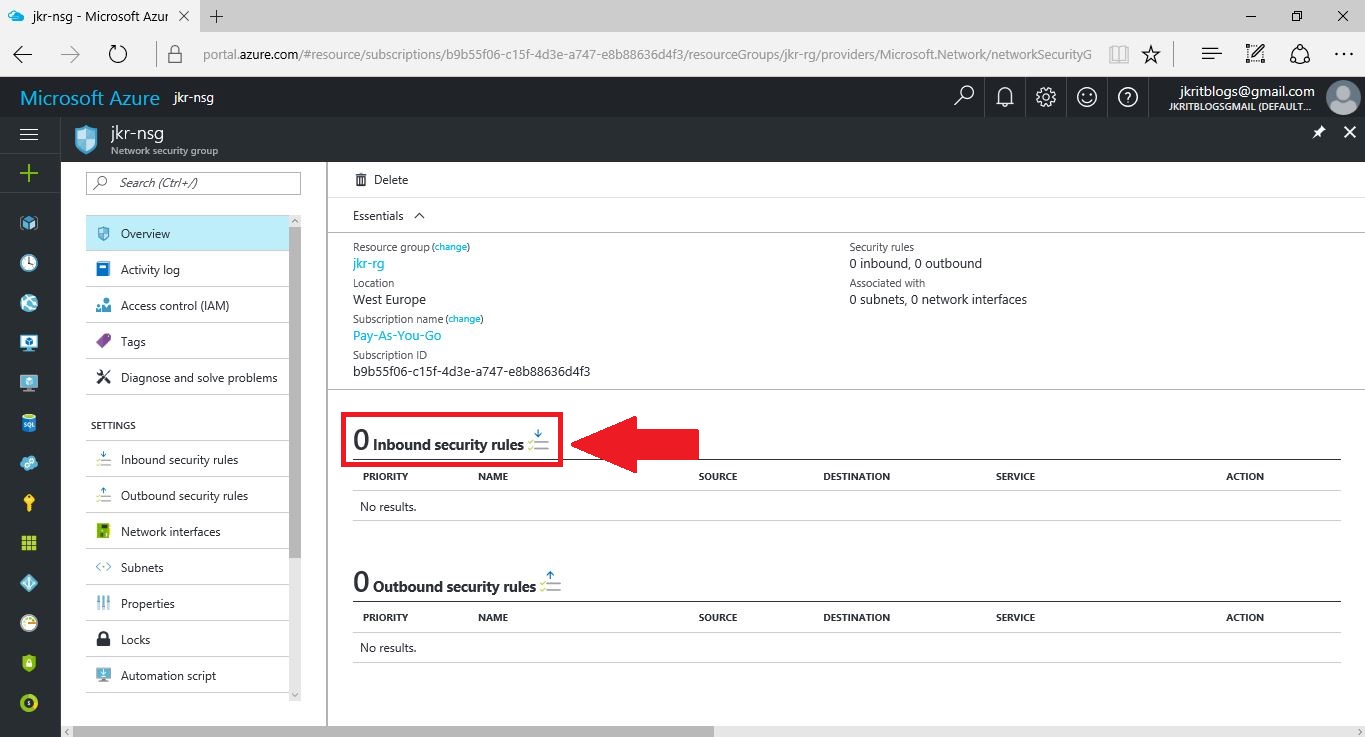

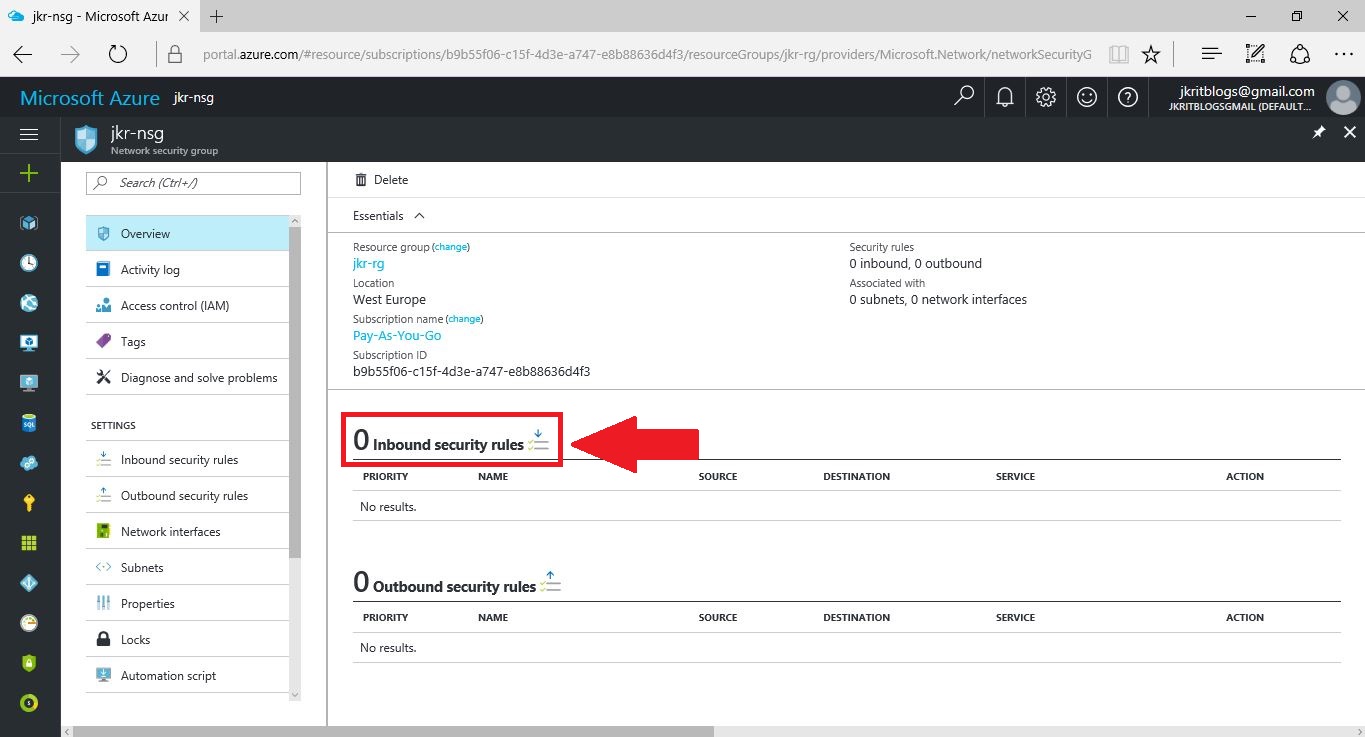

2.על מנת להיכנס לרשימת חוקי ה-Inbound לחצו על Inbound security rules. שימו לב, כתוב אפס אבל כאמור, יש חוקים שם, חוקי ברירת המחדל. הכוונה אפס חוקים שהמשתמש יצר.

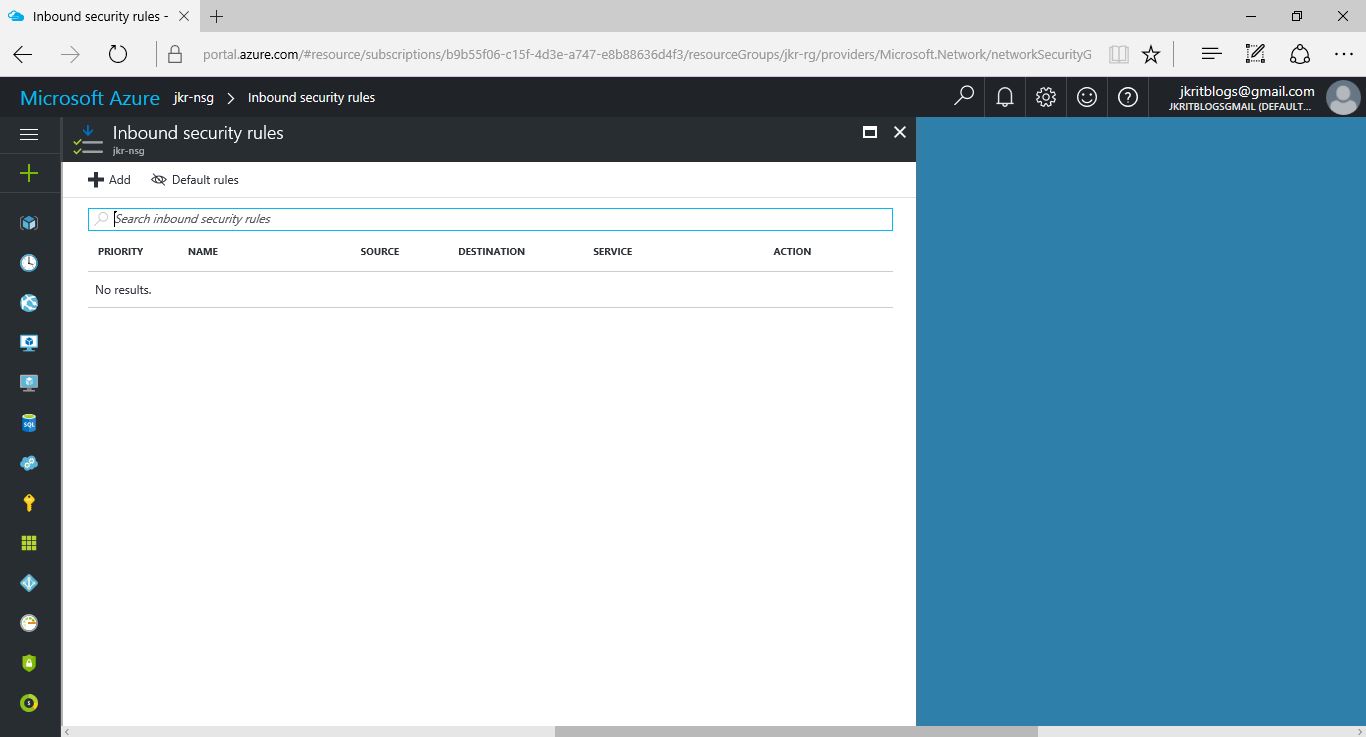

3.כפי שאתם יכולים לראות בצילום הרשימה ריקה מחוקים.

4. לחצו על הכפתור Default rules והופ חוקי ברירת המחדל יופיעו

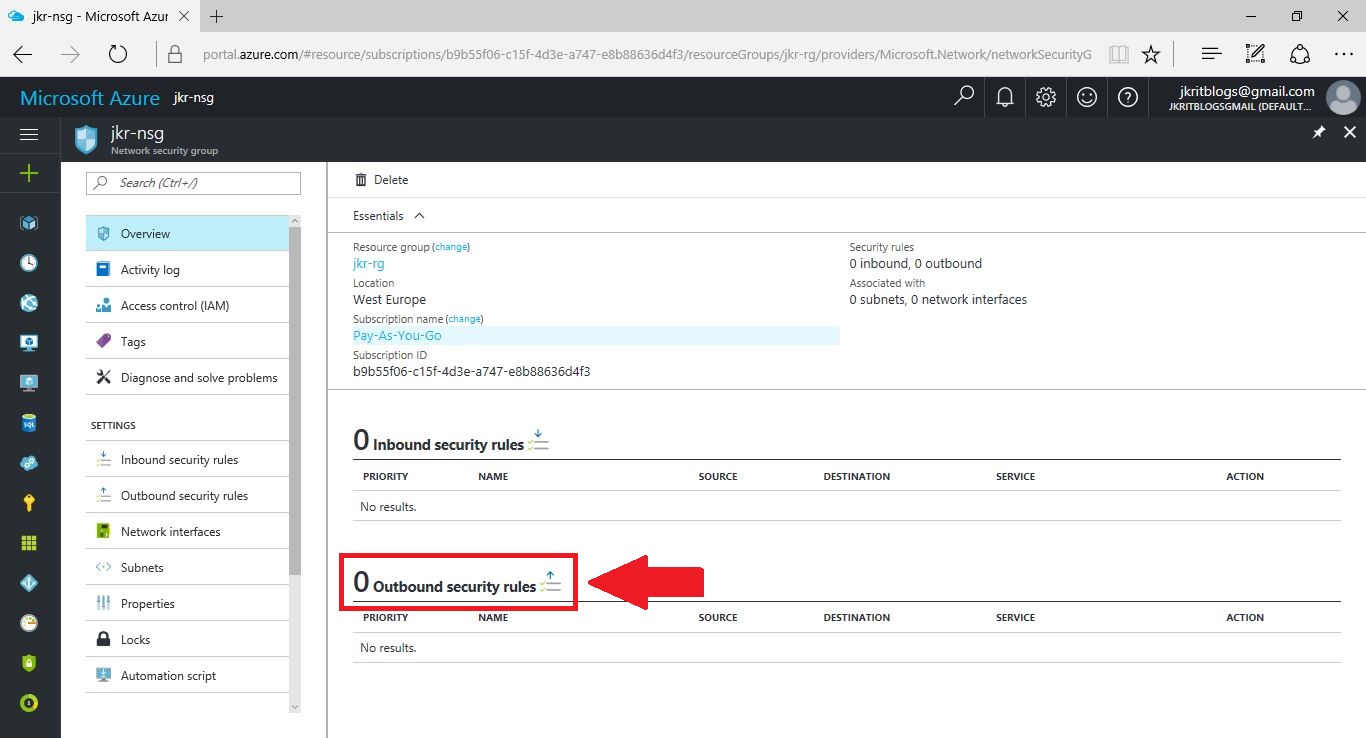

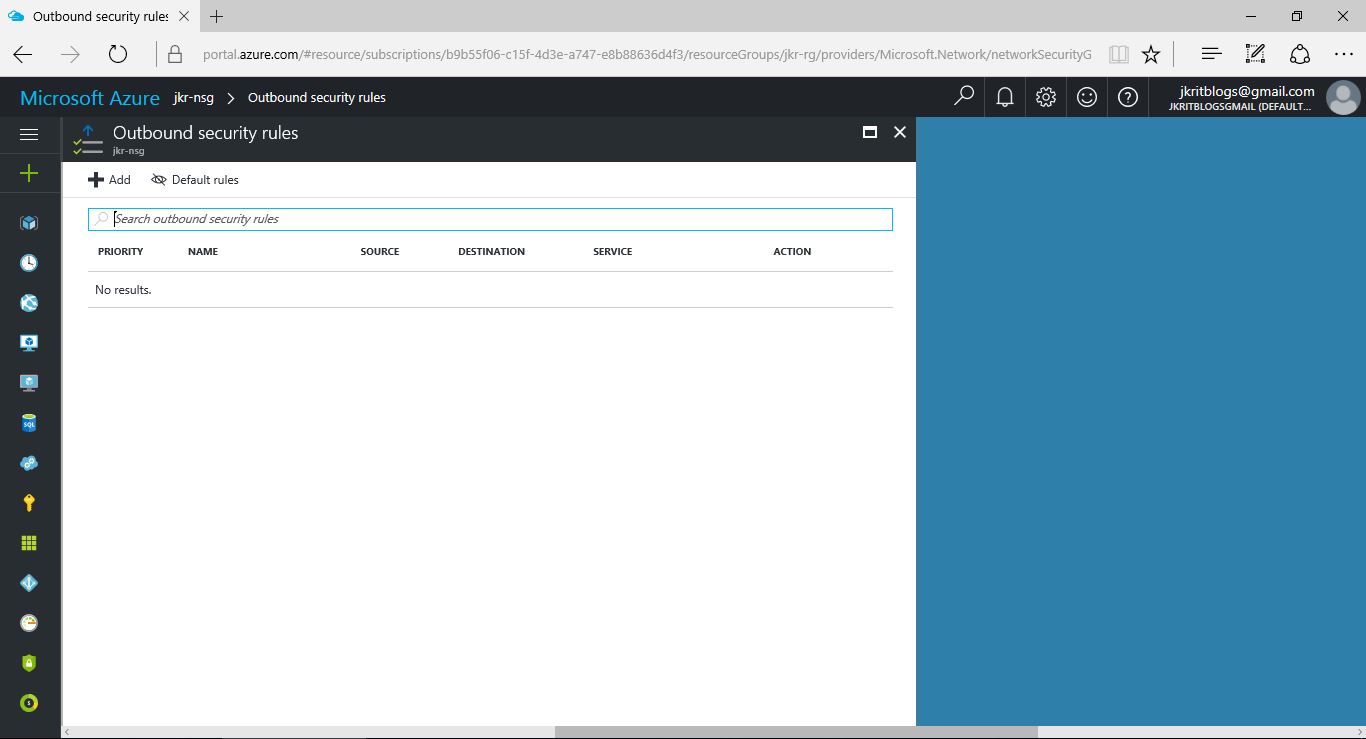

5. באותו האופן שהצגנו את חוקי ברירת המחדל עבור Inbound security rules ניתן להיכנס ולראות את חוקי ה-Outbound security rules.

לחצו על Outbound security rules

6. גם כאן הרשימה ריקה כפי שאתם יכולים לראות.

7. לחצו על הכפתור Default rules וחוקי ברירת המחדל יופיעו

ועכשיו בואו נראה כיצד להגדיר חוקים בתוך ה-NSG.

ההדגמה תהיה על Inbound security rules אבל אופן ההגדרה של Outbound security rules ו- Inbound security rulesזהה.

כיצד להגדיר חוקי NSG

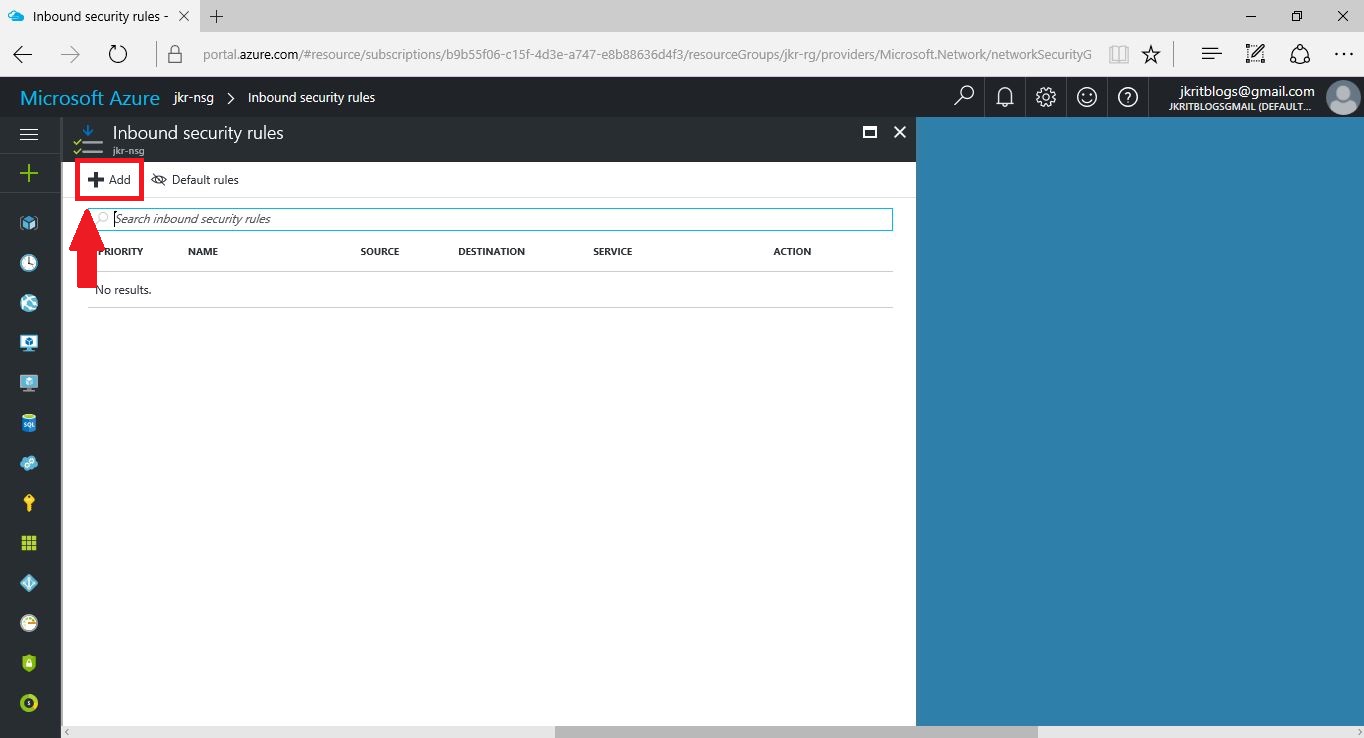

1. לחצו על Inbound security rules

2.לחצו על הכפתור Add

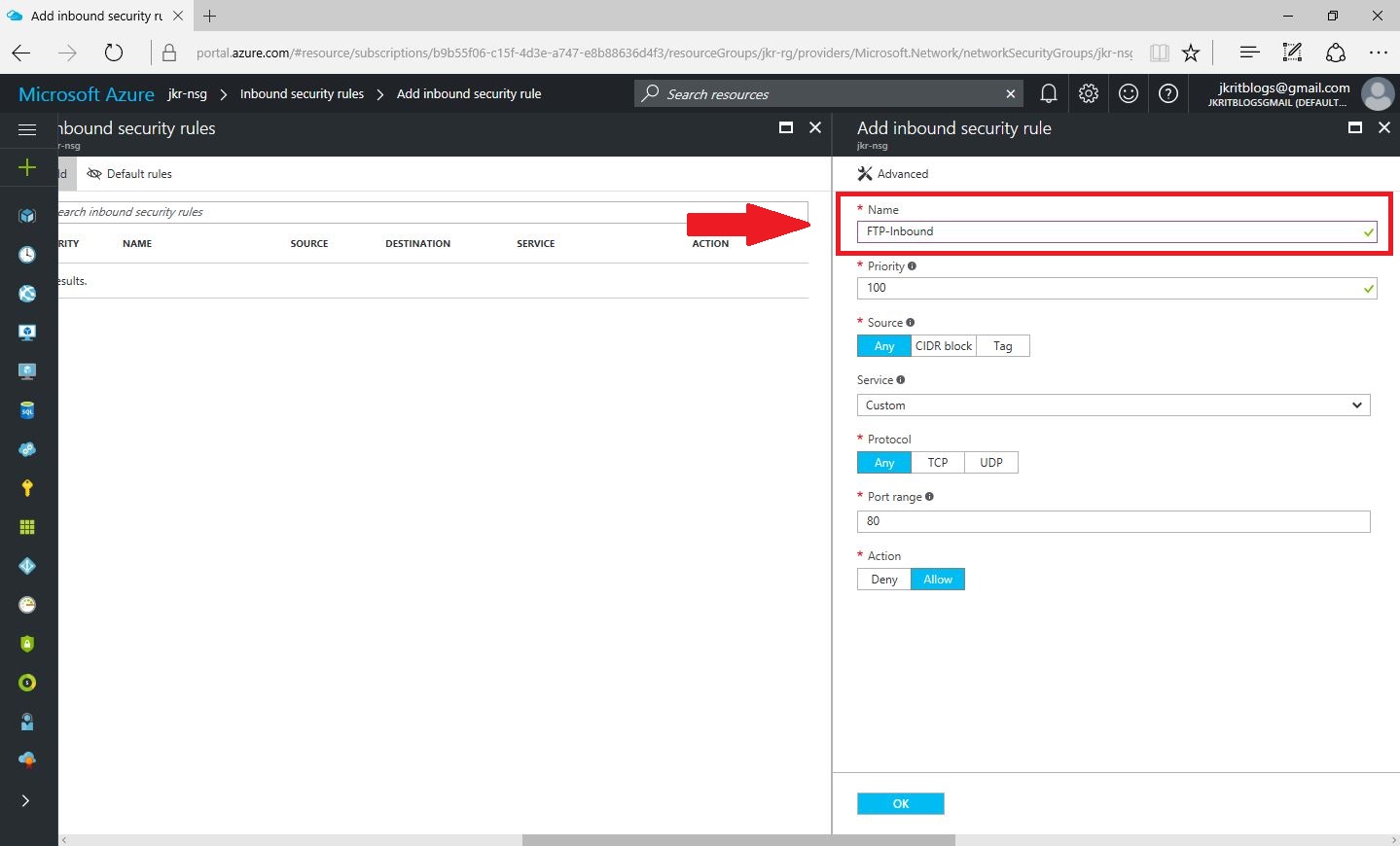

3. קבעו שם לחוק. בחרו בשם שיתאר את תפקידו של החוק.

במקרה הזה אני מדגים הגדרת חוק שמאפשר כניסה של תעבורת שירות FTP ולכן השם שאני קובע לחוק הוא FTP-Inbound

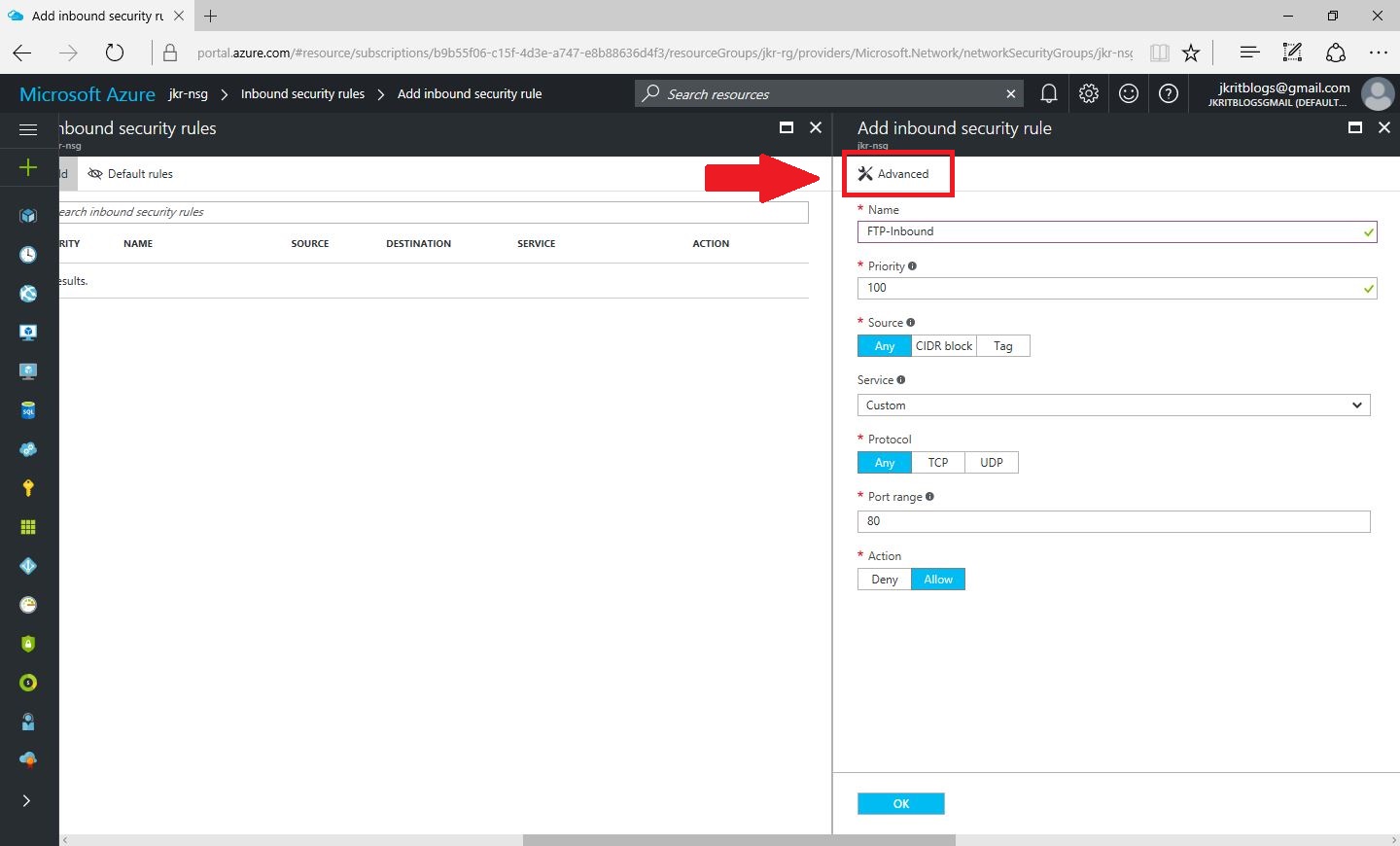

4. לחצו על Advanced

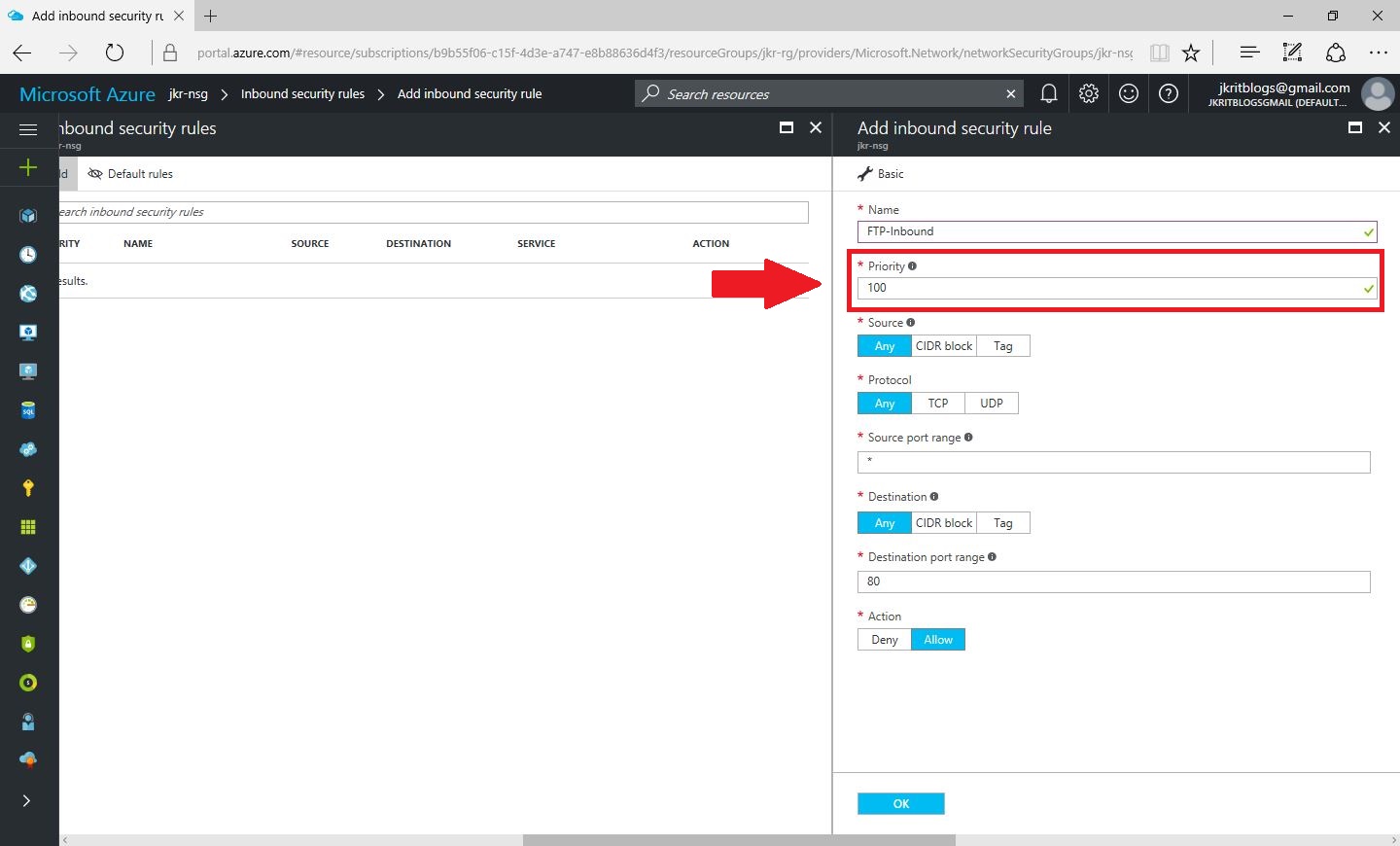

5. קבעו עדיפות לחוק. ככל שהמספר שרשום בעדיפות יהיה נמוך יותר כך העדיפות לחוק תהיה גבוהה יותר והחוק יהיה בראש רשימת החוקים.

6. בחרו את המקור ממנו אתם רוצים לאפשר את הגישה.

זו יכולה להיות אחת מתוך שלוש האפשרויות

Any – מכל מקום

CIDR block – מכתובת IP אחת או מטווח כתובות, עליכם לציין כתובת IP אחת או טווח של כתובות IP (טבלת CIDR)

Tag – מקטעי רשת שהוגדר עבורם סוג של אובייקט שמייצג אותם וניתן לבחור אותם מתוך רשימה. לדוגמא אם אתם רוצים לאפשר גישה מכל כתובת IP באינטרנט תוכלו לבחור אובייקט שנקרא Internet כמקור.

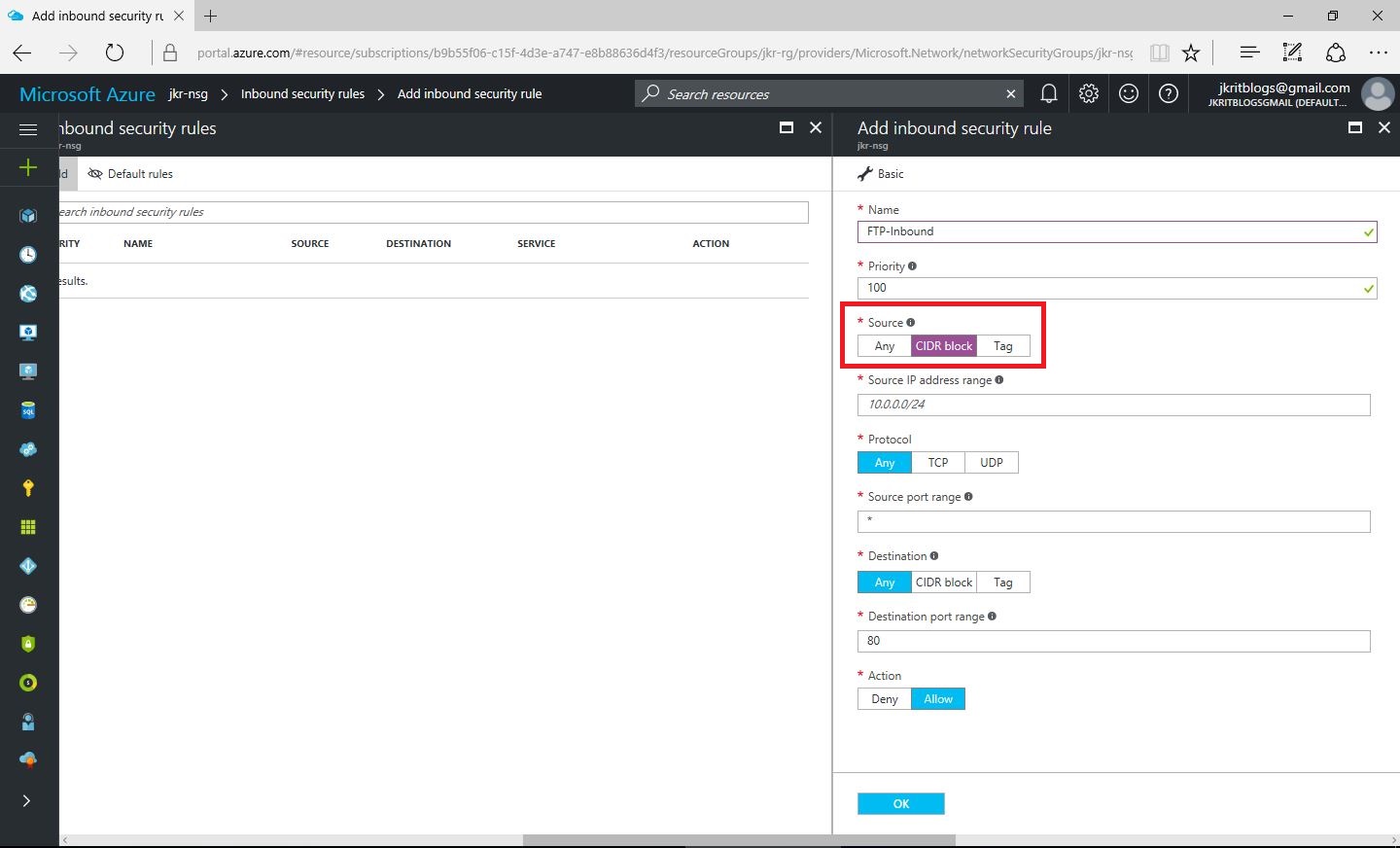

לצורך הדוגמא אבחר ב- CIDR block

7. רשמו את הכתובת IP או הטווח ממנו אתם מעוניינים לאפשר את הגישה, כאמור עליכם לכתוב את הכתובת בפורמט CIDR.

8. בחרו את הפרוטוקול (TCP או UDP או שניהם יחד) שאותו אתם מעוניינים לפתוח.

לצורך הדוגמא אבחר ב-Any (גם TCP וגם UDP)

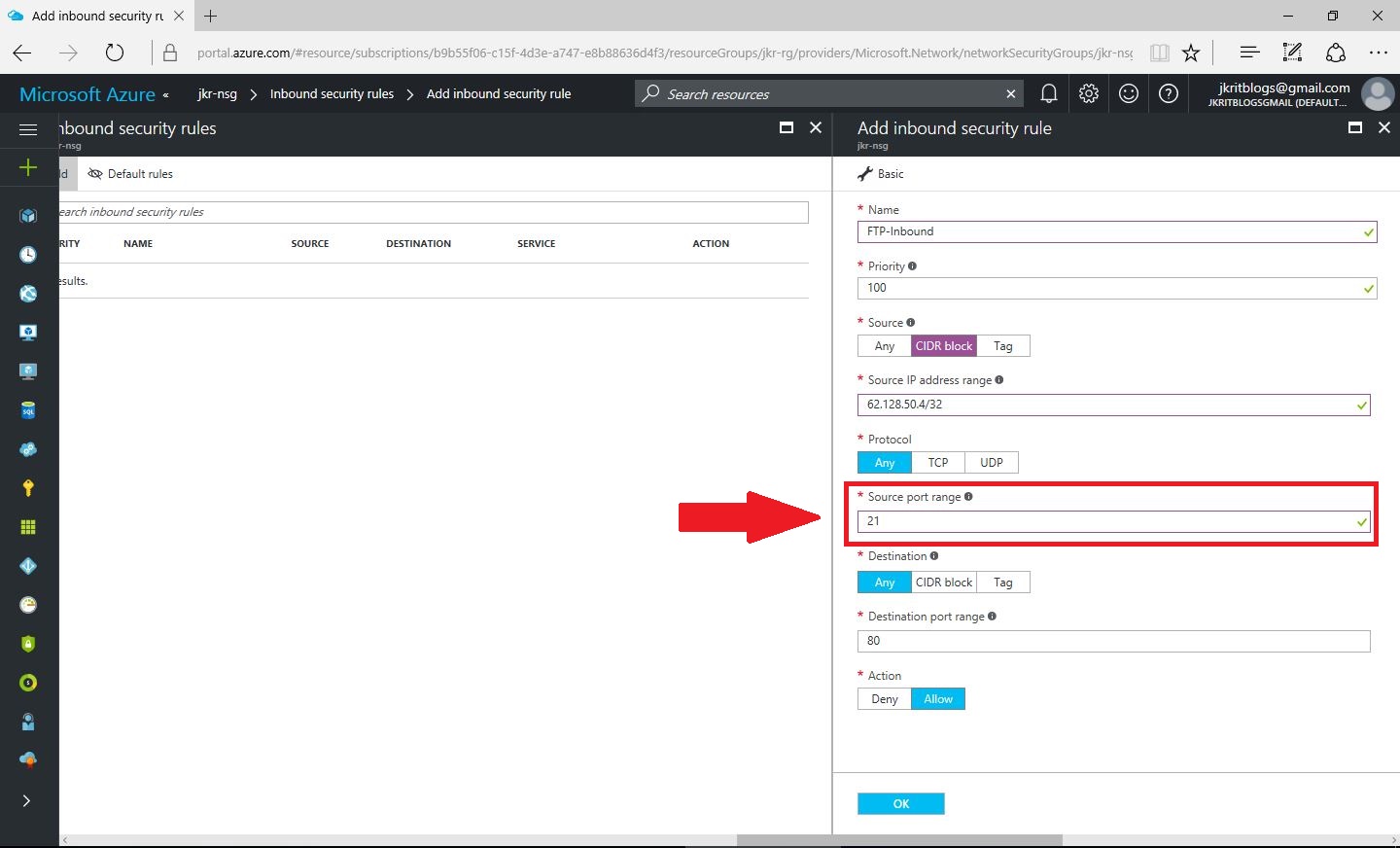

9. קבעו את ה-Source port.

Source port זהו הפורט שיהיה חשוף לעולם ואליו יפנו.

תוכלו לקבוע פורט יחיד ע"י רישום מס' הפורט, טווח פורטים באמצעות רישום מקף "-" כמו לדוגמא 100-200 או לרשות כוכבית "*" וכך לאפשר כל פורט.

כפי שכבר צויין, במקרה הזה אני מדגים הגדרת חוק שמאפשר כניסה של תעבורת שירות FTP ולכן הפורט יהיה 21.

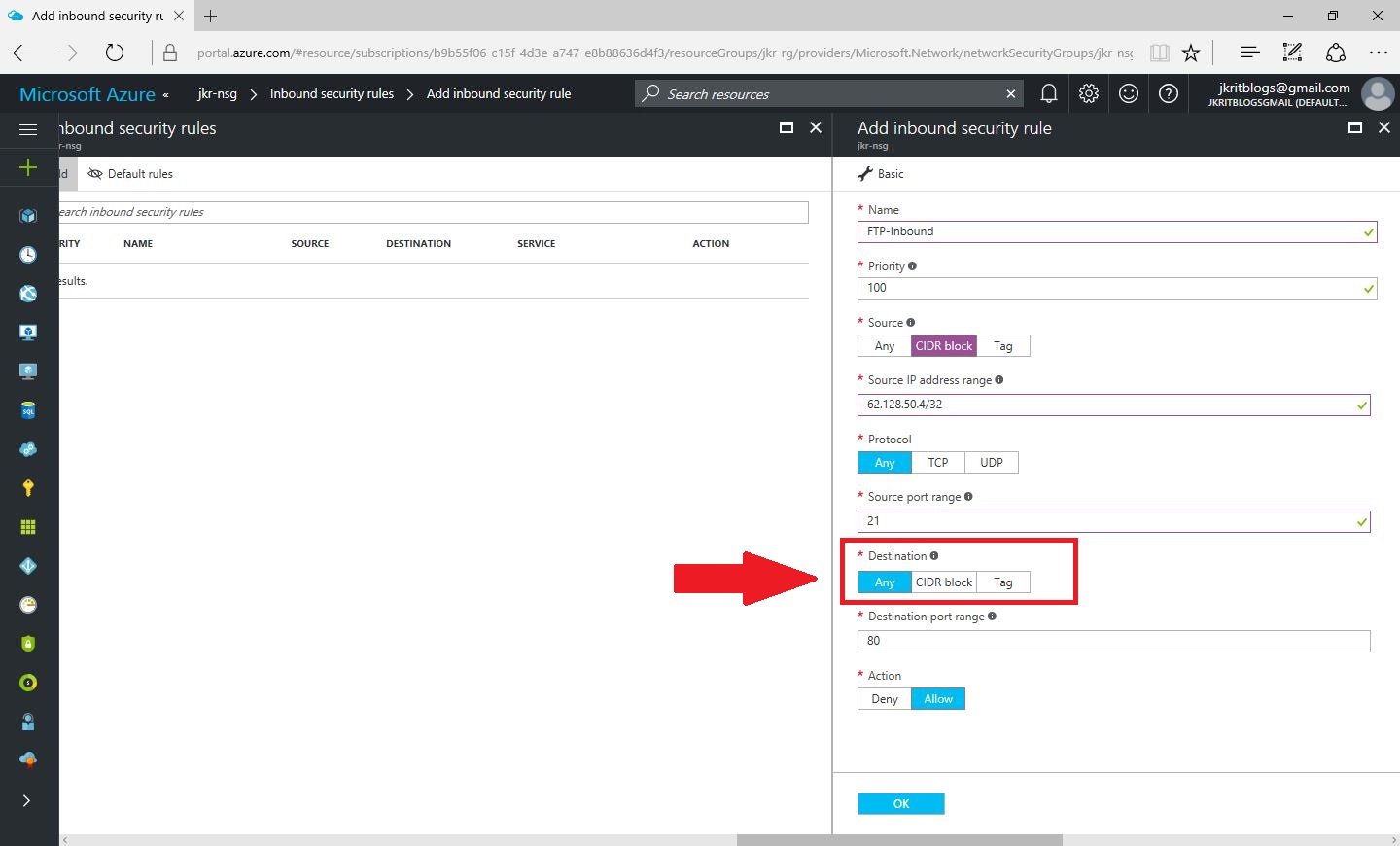

10. קבעו את ה-Destination. לאיזה כתובת IP, טווח כתובות בתוך הרשת החוק הזה מתייחס.

ניתן כמובן לקבוע את ה- Destination כ-Any וכך החוק הזה יאפשר כניסה בפורט 21 לכל הרשת.

Any – מכל מקום

CIDR block – מכתובת IP אחת או מטווח כתובות, עליכם לציין כתובת IP אחת או טווח של כתובות IP (טבלת CIDR)

Tag – מקטעי רשת שהוגדר עבורם סוג של אובייקט שמייצג אותם וניתן לבחור אותם מתוך רשימה.

לצורך הדוגמא אבחר ב-Any.

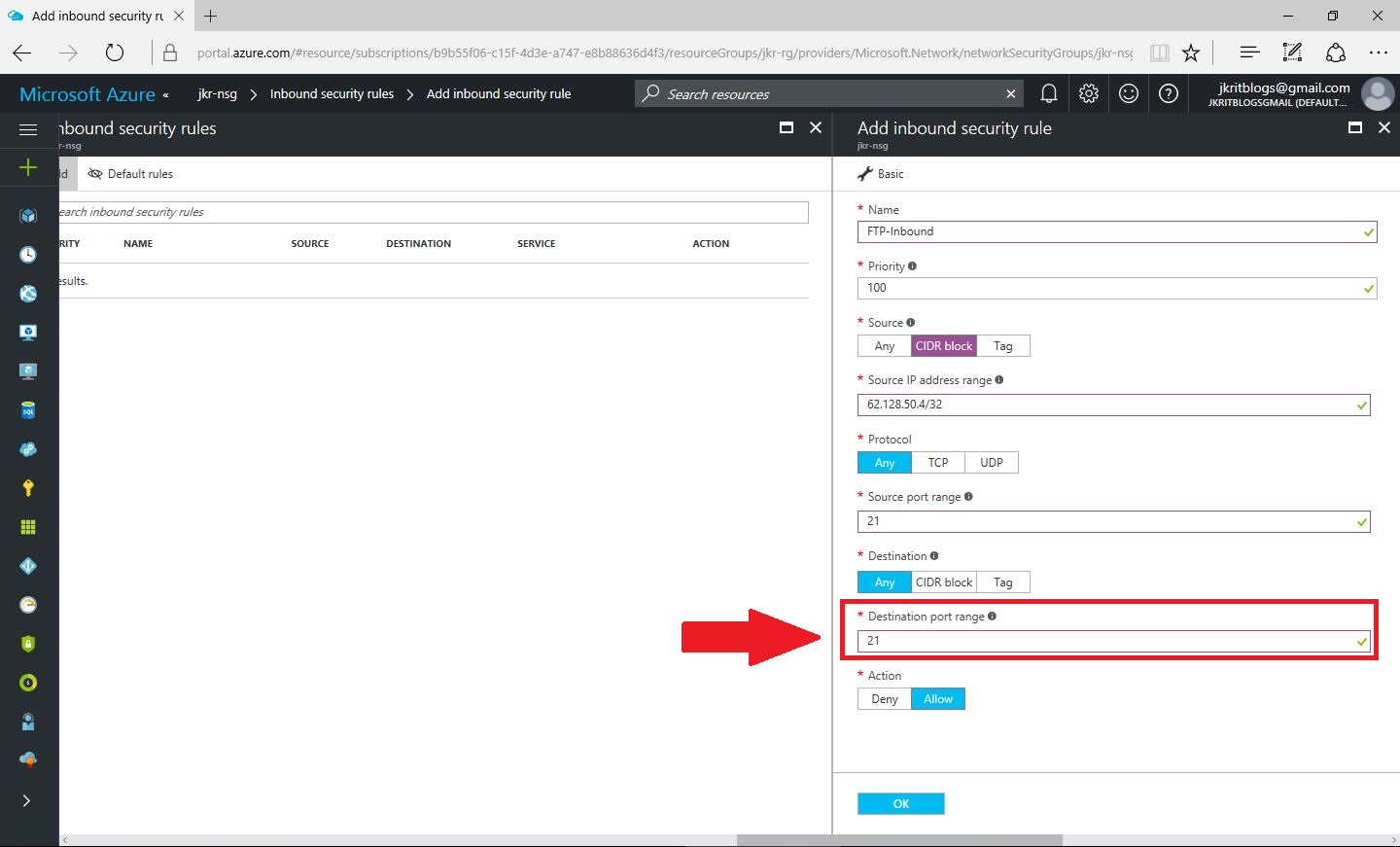

11. קבעו את ה-Destination port.

Destination port זהו הפורט שהשירות שלכם מאזין בו בפועל.

אנחנו מדגימים הגדרת חוק שמאפשר כניסה של תעבורת שירות FTP ולכן הפורט יהיה 21.

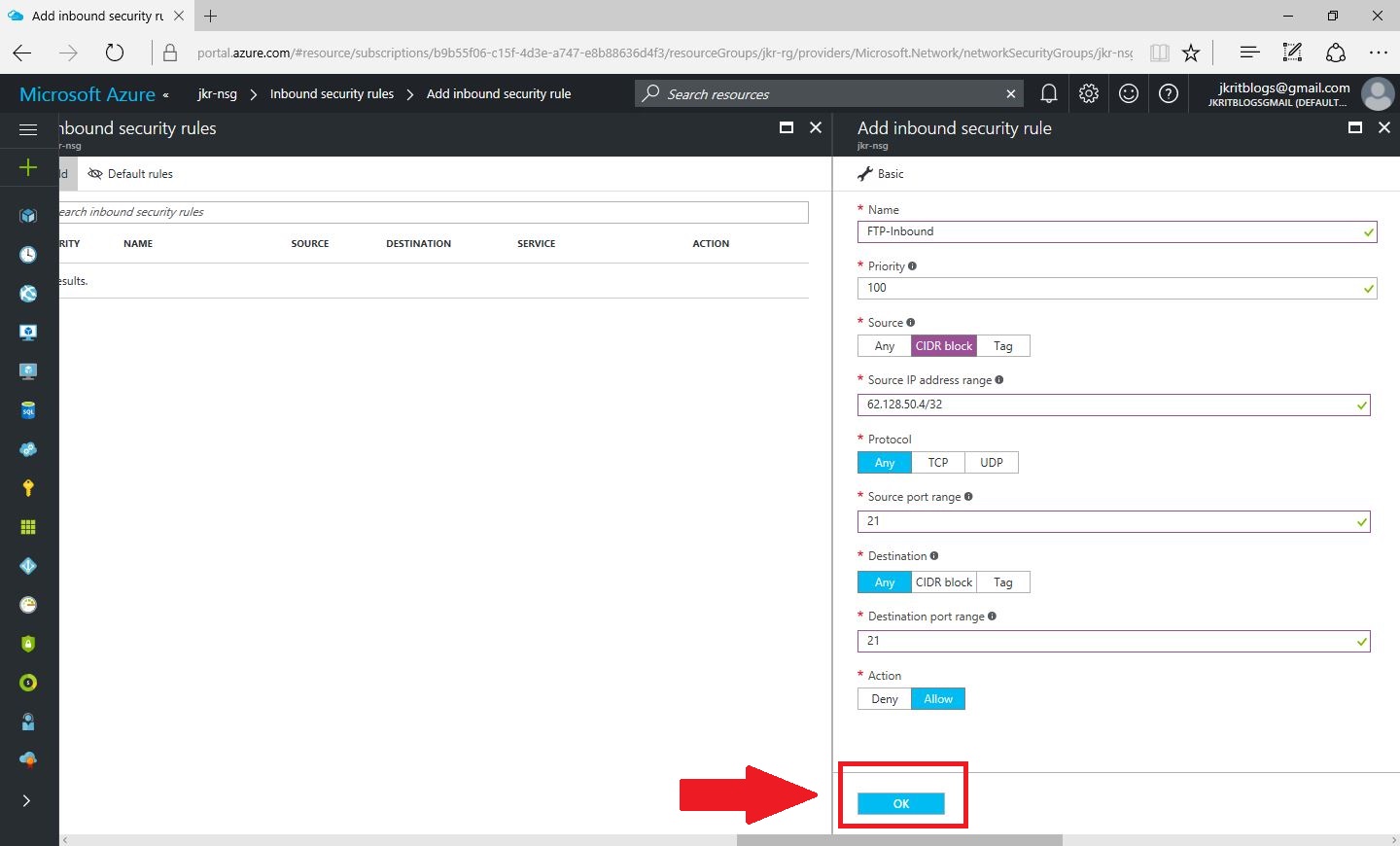

12. קבעו את ה-Action של החוק.

האם אתם מעוניינים שהחוק יחסום תעבורה או יאפשר תעבורה.

במקרה הזה אנו מעוניינים לאפשר תעבורה ולכן נבחר ב-Allow.

13. לחצו על OK על מנת לשמור את החוק שיצרתם זה עתה.

14. לאחר כחצי דקה תקבלו הודעה על כך שהחוק נוצר בהצלחה.

סיימנו, יש לכם אובייקט NSG זמין ומוכן לשימוש.

כפי ששמתם לב במדריך זה לא הצגתי כיצד להחיל את ה-NSG על NIC\VM או Subnet אך אשלב את ההסבר כיצד לבצע זאת במאמרים הבאים.